パソコン ファイル復元調査事例

パソコン遠隔操作事件

事件の概要

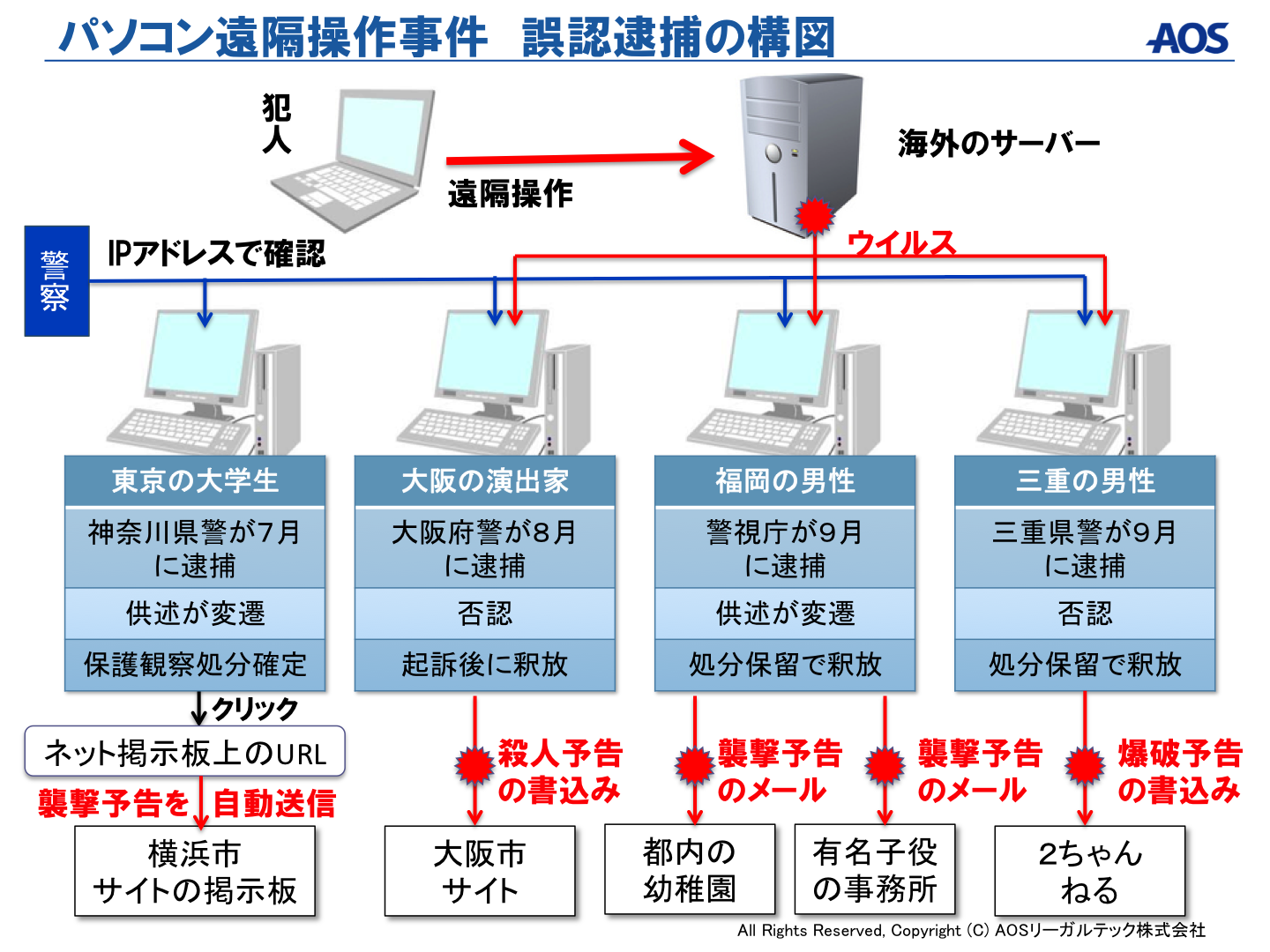

2012年夏、犯人がインターネットの掲示板に対して、他人のパソコンを遠隔操作し、これを踏み台として襲撃や殺人などの犯罪予告を行ったサイバー犯罪が発生しました。

事件の経緯

- ●2012年の夏頃

東京,三重などに在住する4人のパソコンから,WEBサイトへの書き込みやメール送信を通じて襲撃,殺害,爆破などの予告が行われる。 - ●2012年7月~9月

4人がそれぞれ別の都府県警に逮捕される。

その後,警察が,逮捕された人が使っていたパソコンを再度調べた結果,トロイの木馬と呼ばれるマルウェアが仕込まれていることがわかり,そのマルウェアがパソコンの外部からの命令を受けて,パソコンを操作し,襲撃予告等をサイトに書き込ませたり、メールを送信させたりしたことが分かった。

パソコン遠隔操作 誤認逮捕の構図

警察庁は、4人の男性の誤認逮捕を発表しました。誤認逮捕は、4都道府県に及びました。

警視庁は、都内の幼稚園と有名子役の事務所に襲撃予告メールと届いたとの通報を受けて調査を行い、IPアドレスから福岡市の男性のパソコンを発信元と特定し、自宅を捜索しました。パソコンには、子役宛のメールの文面が残っており、文面を見せられた男性は、メールを送ったと認めたために、警視庁は逮捕状を取ってあった幼稚園の事件で逮捕しました。

ところが、真犯人を名乗る犯行声明によると、パソコンにあった文面は、改札の誤認を誘うワナでした。男性は、身柄を移された後、同居する女性が自分の知らないうちにメールを送ったと思い、かばうために認めたと供述を一転させました。警視庁が女性に確認をすると、女性が関与を否定し、それを知った男性は、再び容疑を認めました。男性は、就職活動に失敗し、イライラしてやったと動機も具体的に語ったとのことです。子役の事件で再逮捕された際には、メールの送信の具体的な方法をつづった上申書まで提出しました。

ところが、大阪や三重で遠隔操作されたパソコンで犯行予告が書き込まれた板事件が発覚し、警察庁の指示でパソコン内部を調べ直すと、遠隔操作プログラムが起動した痕跡が見つかり、男性は釈放されました。

横浜市のウェブサイトに小学校の襲撃予告が書き込まれた事件では、神奈川県警がIPアドレスから都内の男子大学生のパソコンを特定し、パソコンを調べたところ、市のサイトへのアクセス記録が残っており、小学校名を検索した形跡もありました。逮捕される前から大学生は、一貫して、否認を続けましたが、、数日後に容疑を認め、動機や襲撃予行の内容を上申書にまとめました。しかし、翌日には、再び、否認に転じ、供述調書は作成されませんでした。

その後、横浜地検に再び、容疑を認め、保護観察処分となりました。この大学生は、気持ちがぐらついて上申書を書いたと話したとのことです。

大阪市のウェブサイトに無差別殺人予告が投稿された事件では、大阪のアニメ演出家が実名で書き込まれました。大阪府警は、IPアドレスからこの演出家のパソコンをと特定し、任意で事情聴取をしました。この演出家は、関与を否定し、府警は、パソコンの提出を受けて、任意で捜査を続けました。他人のなりすましも疑い、ウイルス対策ソフトで検索しましたが、遠隔操作ウイルスは検出されず、投稿に使われた無線LANは、パスワードで管理されて別人が使うのは、困難ということで、実名での投稿は不自然だという意見もありましたが、結局、パソコンの解析結果を重視して、この演出家は逮捕されてしまいました。

三重県警は、伊勢神宮を破壊するという書込みがネット掲示板の2ちゃんねるにあり、IPアドレスが津市の男性のパソコンと一致し、三重県警は、威力業務妨害の疑いで逮捕しました。県警は、書込みの時間帯にパソコンのある部屋には、男性しかいなかったと説明しました。男性は、当初から、ソフトをダウンロードしたら動きが遅くなったとパソコンの異変を訴えていました。県警がパソコンを調べる中で、遠隔操作ウイルスを発見し、地検は、男性を釈放しました。

県警は、IPアドレスの一致だけで逮捕に踏み切ったのではない、適切な手順を踏んでおり、誤認逮捕という認識はないと話したとのことです。

- ●2012年10月

ラジオ局や弁護士宛に真犯人を名乗る人物からメールが届く。 - ●2012年11月

弁護士宛に,真犯人を名乗る人物から自殺予告メールが届く。 - ●2013年1月

報道機関などに,真犯人を名乗る人物からのメールが届く。

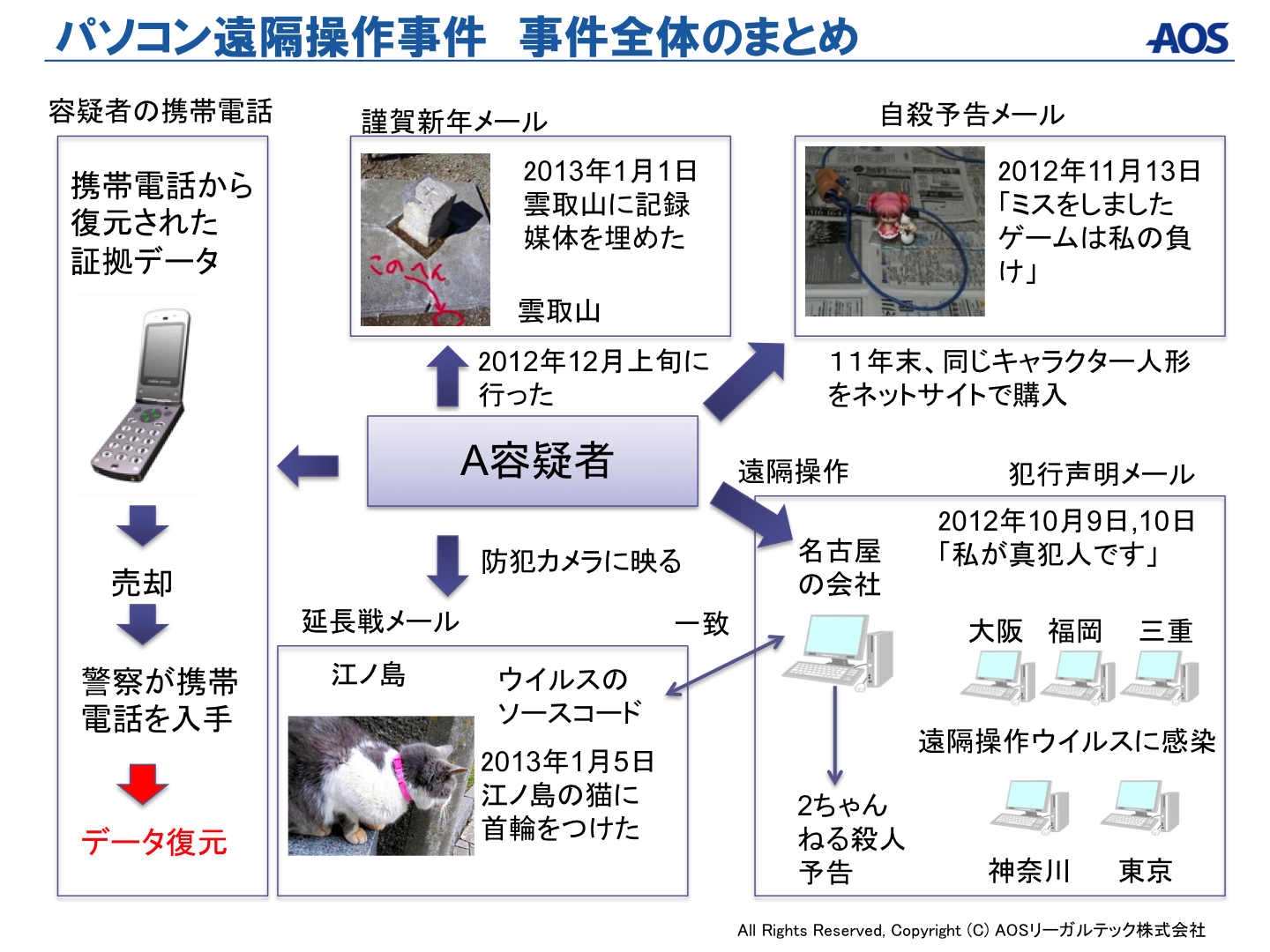

それらのメールの内容を元に警察が捜索を行ったところ,多摩にある雲取山でUSBメモリー,江の島でトロイの木馬のソースコードが入った記録媒体(SDカード)が発見される。 - ●2013年2月

江ノ島で不審な行動をとっていた姿を防犯カメラにとらえられたAが逮捕される。

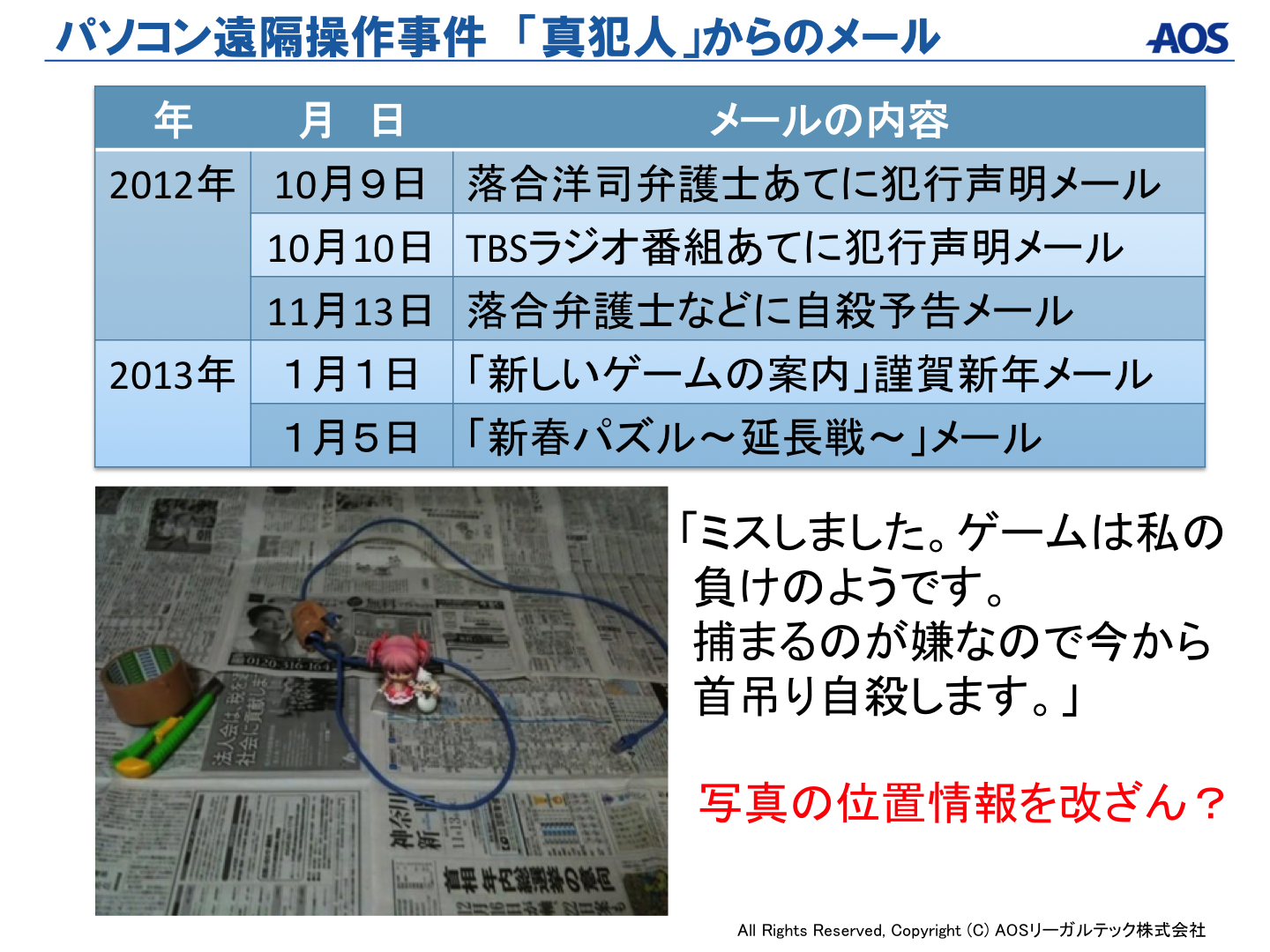

パソコン遠隔操作 真犯人からのメール

この事件では、真犯人を名乗る人から弁護士や報道機関に犯行についてのメールが何回か届いています。10月9日には、ネット上のトラブルに詳しい落合弁護士に真犯人から事件の犯行を告白するメールが送信されました。

10月10日には、TBSのラジオ番組に番組生放送中に真犯人から犯行目的や犯行内容の詳細および、類似の犯罪予告事件への関与などが記述された投稿が送られています。このとき、番組では、ネットウイルスの実態を生放送中だったとのことです。

11月13日には、再び、落合弁護士や報道機関宛に「ミスをしました。ゲームは私の負けのようです。捕まるのが嫌なので今から首吊り自殺します。」と書いたメールが送信されました。

このメールに添付されていた写真の位置情報には、襲撃予告のあった小学校の近くがポイントされていました。実際に警察がこの付近で聞き込み調査を実施しました。何も情報は得られなかったとのことです。しかし、この写真に添付された位置情報は、改ざんされた可能性があり、操作かく乱を目的にメールを送信したのではないかと思われます。

そして、1月1日に真犯人から「謹賀新年」のタイトルで複数の報道機関や記者にメールが送られました。メールには、5題のクイズが出題されており、順番に解いて行くとパスワードが得られて、それを使うと、2枚の写真とテキストファイルが得られるようになっていました。その写真は、山頂三角点を写したもので、その写真の位置情報が奥多摩の雲取山がを指しており、そこに関連資料を記録した記憶媒体が埋めてあるとの内容でした。

しかし、2日に警察が該当する地点を捜索しましたが、記憶媒体は見つかりませんでした。そして、1月5日に再び、真犯人から「新春パズル 〜延長戦〜」のタイトルで25人の弁護士、個人、報道機関にメールが送られ、メールには3題のクイズが入っていました。

パソコン遠隔操作 容疑者逮捕となった事件の流れ

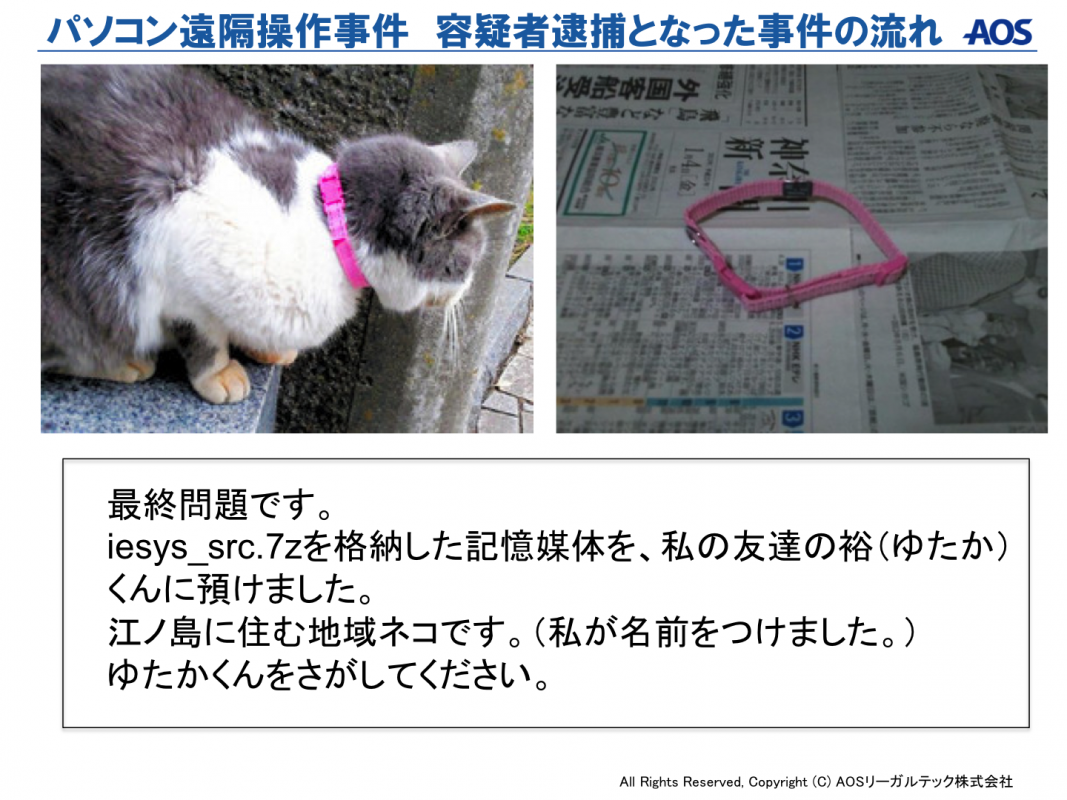

出題された「新春パズル 〜延長戦〜」は、3問構成になっており、1問目を解くと、ファイルのIDが得られ、そのIDのファイルをダウンロードすると、ファイルが入手できます。それをファイル復元ソフトを使って復元する圧縮ファイルが得られるようになっており、それを解凍すると、3枚の写真とテキストファイルが入手できます。実際に入手できた写真ファイルがこちらの内容です。そして、テキストファイルには、ウイルスソフトを格納した記憶媒体を江ノ島に住むネコの首輪に付けたという文章が現れました。

実際に警察が報道機関と一緒に、江ノ島でネコを発見し、首についているSDカードを回収しました。警察が付近の防犯カメラの映像を調べたところ、A容疑者の映像が記録されており、逮捕に繋がったとのことです。

PC遠隔操作事件の全体

逮捕容疑となった愛知県の事件の流れを以下に説明します。

犯行予告が書き込まれた時間帯にA容疑者が勤務していた会社のパソコンから、遠隔操作に使われたレンタル掲示板に接続していた履歴が見つかりました。ここでは、発信元の特定を困難にする匿名化ソフト「トーア」が使われておらず、逮捕の決め手のひとつになったとのことです。

ここで犯行に使われた会社のパソコンが会社から貸与されており、A容疑者が専用で使っていたとのことです。このパソコンを使う際には、IDとパスワードが必要でA容疑者も自分専用のパソコンで他人は使っていないと供述しているとのことです。

動機については、江ノ島で見つかった記憶媒体には、「以前、事件に巻き込まれたせいで、人生の大幅な軌道修正をさせられた」と記載されておりますが、A容疑者は、2005年にエイベックスのグループ会社が「のまネコ」を著作権表示をつけて販売したということに対して、著作権侵害ではないかということで、ネット上で抗議が派生し、マスコミも取り上げるという「のまネコ事件」というのがありました。これに抗議して、2ちゃんねるに殺害予告が書き込まれるという事件が発生し、逮捕されたという前科があったとのことです。

パソコン遠隔操作事件の流れ(公判段階)

- ●2013年3月22日

Aが,威力業務妨害等の罪で起訴される。

その後も再逮捕が繰り返され,勾留が1年程度続くこととなる。

その間,公判前整理手続が10回催される。 - ●2014年2月12日

Aは初公判で無罪を主張した。その後,Aは保釈される。 - ●2014年5月16日

Aが公判中である時間帯に,真犯人からと称するメールが報道機関などに届く。

しかし,警察は保釈されたAの行動を監視しており,メールが届く前日にAが河川敷に何かを埋めていたのを捜査員が目撃しており,その場所を捜索したところスマートフォンが発見された。

このスマートフォンを解析したところ,メールをタイマー送信していたことがわかった。 - ●2014年5月19日

Aは,弁護人に対し,自分が遠隔操作により襲撃予告等の書き込み等をしたと告白した。

その後同月22日の公判でも襲撃予告等をしたことを認めトロイの木馬も自分が作成したと認めた。 - ●2014年11月21日

検察が,懲役10年を求刑する。 - ●2015年2月4日

東京地裁は、A被告に対して懲役8年の実刑判決を言い渡した。

パソコンから検出された証拠データ

パソコン遠隔操作事件のように犯人も高度なIT知識を有している場合は、実際に作業を行ったパソコンのデータは、消去されているケースが多いものです。

しかし、全てのデータを完全に消去することは、難しく、この事件の場合は、犯行に使った自宅のパソコンは、ハードディスクの全領域をゼロで埋め尽くす作業を行い復旧できない状態になっていましたが、会社のパソコンは、仕事を後任に引き継ぐ必要があり、ハードディスクの全ての領域をゼロクリアをすることできずに、空き領域を復元できなくするソフトを使って消去作業を行ったが、ファイルを完全に消去することができず、ファイル本体は消したが、その場所を示すパス名だけが残っていたとのことです。また、犯人が開発途中の遠隔操作ソフトのバージョンを消し忘れてしまい、それが検察に検出されたとのことです。

パソコンのファイル復元調査

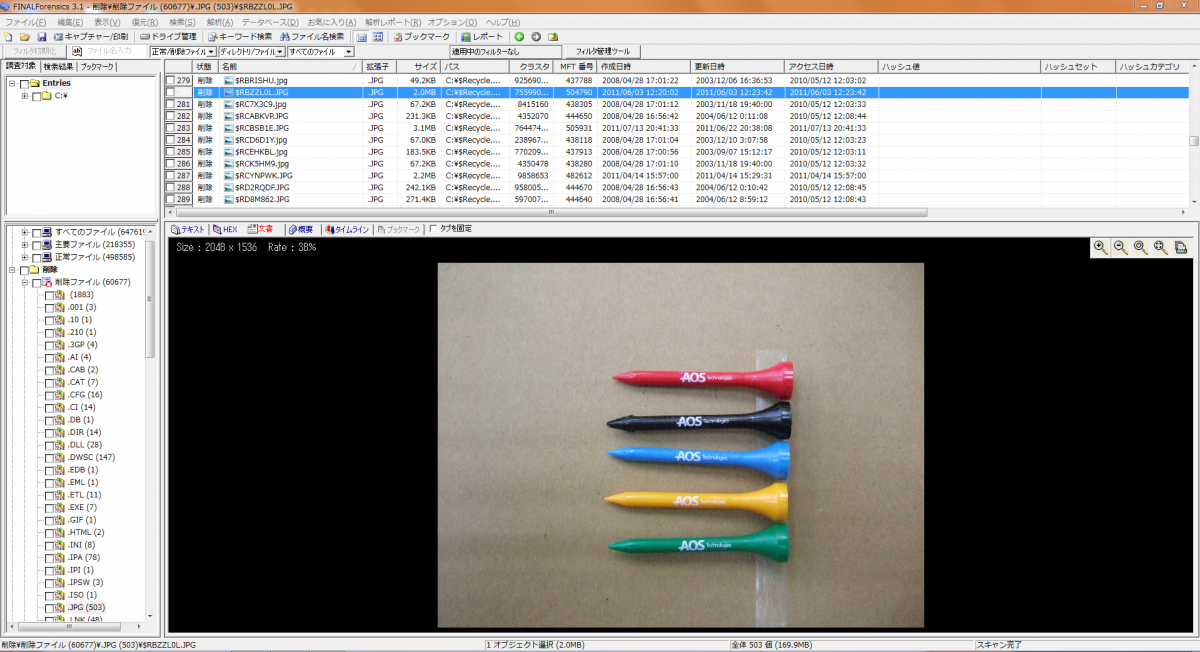

削除されたファイルの復元は、検査、警察機関に採用されているファイナルフォレジックという証拠復元ソフトを使って行われます。ファイナルフォレンジックは、消されてしまったファイルの特徴となるヘッダ情報などをハードディスク上から検出し、ファイル復元を行います。

削除ファイルの復元

上がファイナルフォレンジックのファイル復元画面です。画像ファイル、文書ファイルメールファイルなどファイルの拡張子毎に検出された回収ファイルを格納していきます。また、今回の事件のようにファイル本体は復元できなくて、ファイル名だけが検出されることもあります。